بکارگیری پدافند غیرعامل و پدافند عامل در امنیت سایبری ICS

۱۳۹۹/۰۹/۲۸

بکارگیری پدافند غیرعامل و پدافند عامل در امنیت سایبری ICS

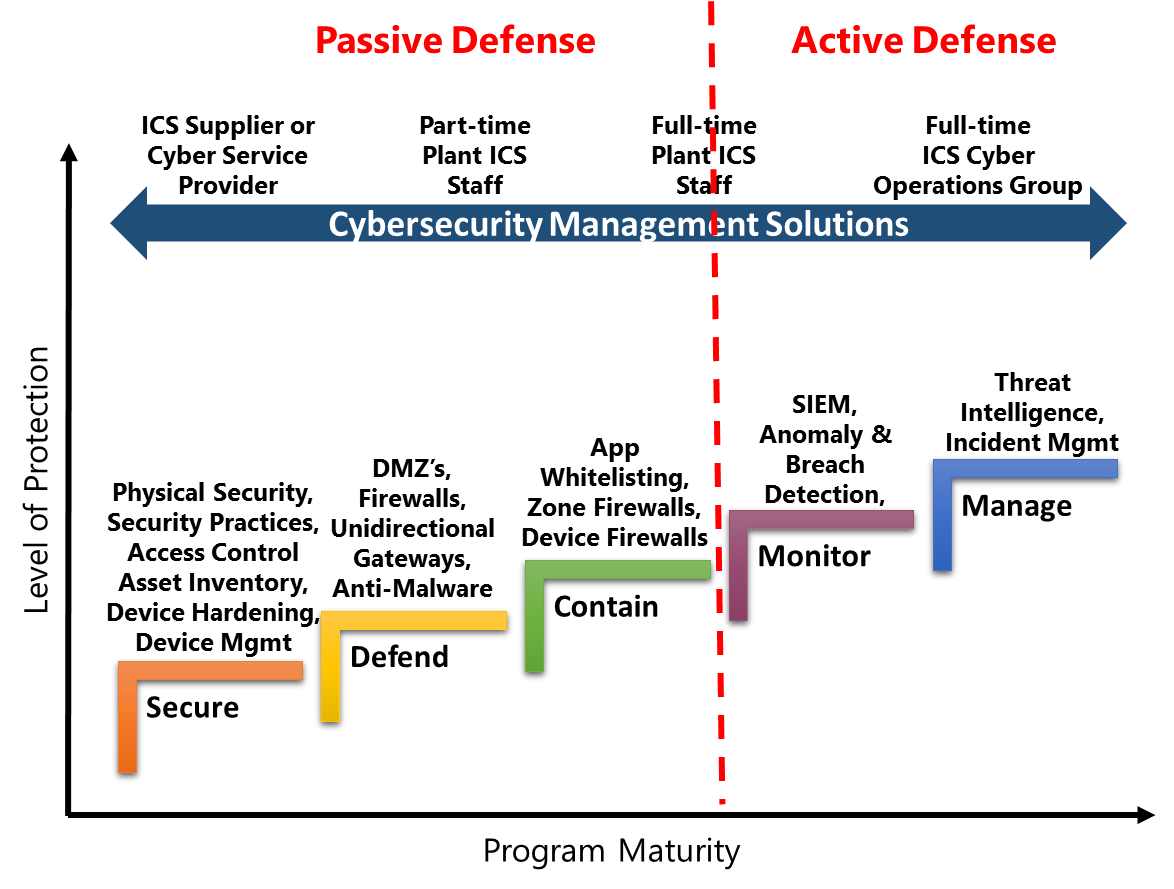

یکی از مدلهای امنیت سایبری مدل ARC است. این مدل امنیت سایبری را به مجموعه ای از مراحل تقسیم می کند که به تدریج خطرات سایبری را کاهش می دهد. هر مرحله به یک مسئله امنیتی خاص، قابل درک، مانند ایمن سازی دستگاه های جداگانه ، دفاع از طرحها در برابر حملات بیرونی، شامل بدافزارهایی که هنوز هم ممکن است به یک سیستم کنترل صنعتی وارد شوند، نظارت بر سیستم ها برای فعالیت های مشکوک و مدیریت فعال تهدیدات پیچیده و حوادث سایبری، میپردازد. هر مرحله دارای مجموعه اقدامات و فناوریهای مرتبط است که می تواند برای تحقق اهداف آن استفاده شود. این مدل همچنین منابع انسانی و ابزارهای مورد نیاز برای حفظ و استفاده موثر از سرمایههای فناورانه را نشان میدهد.

فعالیتهای حیاتی به دفاع فعال نیاز دارد

اکثر شرکتها فقط امکانات خود را به فناوری های دفاعی منفعل مجهز کرده اند. بسیاری از سازمانها همچنین منابع لازم برای حفظ و استفاده از دفاعیات پیشرفته بالاتر از این سطح را ندارند.

این امر ممکن است برای شرکتهایی که تحمل ایجاد اختلال در روند کار را دارند مناسب باشد. اما زیرساخت های حیاتی نمی توانند خطرات غیرضروری را بپذیرند. آنها باید محتاط باشند و اطمینان حاصل کنند که برنامههای آنها شامل دفاع فعال از همه امکانات است که توسط یک رویکرد مبتنی بر اطلاعات انجام میشود. این امر از تجزیه و تحلیل سریع علت ریشهای مساله و پاسخ مناسب به تهدیدات سایبری اطمینان حاصل خواهد کرد که میانگین زمان بهبودی را برای هرگونه حادثه به حداقل می رساند.

عناصر اساسی یک برنامه دفاع فعال موثر

یک برنامه دفاعی امنیت سایبری فعال و موثر نیاز به نظارت مداوم توسط افرادی دارد که می توانند حملات پیچیده سایبری را تشخیص داده و نسبت به آن واکنش نشان دهند. اطلاعات پیشنیاز و توصیه های متخصصین دنیا، اقدام مناسب برای هر تهدید را در اختیار آنها قرار می دهد. چنین راهکاری غالباً سازمانها را ملزم به سرمایه گذاری بیشتر در زمینه فناوری، افراد و فرایندها می کند.

تشخیص آنومالی صنعتی و تشخیص نفوذ برای دفاع فعال لازم است، اما کافی نیست. یک محصول تشخیص آنومالی و تشخیص نفوذ خوب، تغییرات در نقاط انتهایی یا الگوهای پیام را به کاربران اطلاع می دهد، اما دفاع فعال به ویژگی های بیشتری نیاز دارد که شامل موارد زیر است:

- تشخیص براساس هوش، به جای آنومالیهای بدون سابقه که هزینه کامل تحقیق را بر عهده تحلیلگر قرار می دهد.

- شناسایی هایی که به جای فقط ترافیک شبکه ، چندین دستگاه و انواع داده ها را بررسی میکند.

- سوابق تاریخی از انواع رویدادها و پیام های شبکه ای که متخصصین امنیت برای درک زمینه رفتار مشکوک نیاز دارند

- ابزارهای که از تحقیق و مدیریت کارآمد رفتار مشکوک پشتیبانی می کنند و شامل توانایی انجام درخواستهای داده برای الگوهایی است که مهاجمان ممکن است برای ایجاد اختلال در عملکرد سیستم استفاده کنند (به عنوان مثال مراحل در مدل معروف ICS Cyber Kill Chain)

- توانایی متخصصین امنیت برای اجرای روال خاص شناسایی و ارزیابی و رفع موقت مشکل که شامل دریافت اطلاعات از منابع اطلاعاتی، شناسایی تهدید و سیستم نظارت بر تهدیدات و تغییرات در تشخیص مهاجم است.

متخصصان شرکت امنافزار گستر آپادانا می توانند منابع داخلی یک شرکت را برای کمک به مدیریت حملات پیچیده، پشتیبانی از مدیریت حوادث و آموزش کارکنان افزایش دهند. کارشناسان امنیت سایبری در شرکت امن افزار گستر آپادانا با بینش مداوم در مورد اقداماتی که یک شرکت باید برای شناسایی و مدیریت تهدیدات در حال ظهور در سیستمهای کنترل صنعتی و عملیات زیرساخت انجام دهد، ارائه و پیادهسازی مینمایند.

مترجم: بهاره جلائی یزدنژاد