هوشمند سازی منابع اطلاعاتی در فضای آزاد (OSINT)

۱۳۹۹/۰۹/۲۰

هوشمند سازی منابع اطلاعاتی در فضای آزاد (OSINT)

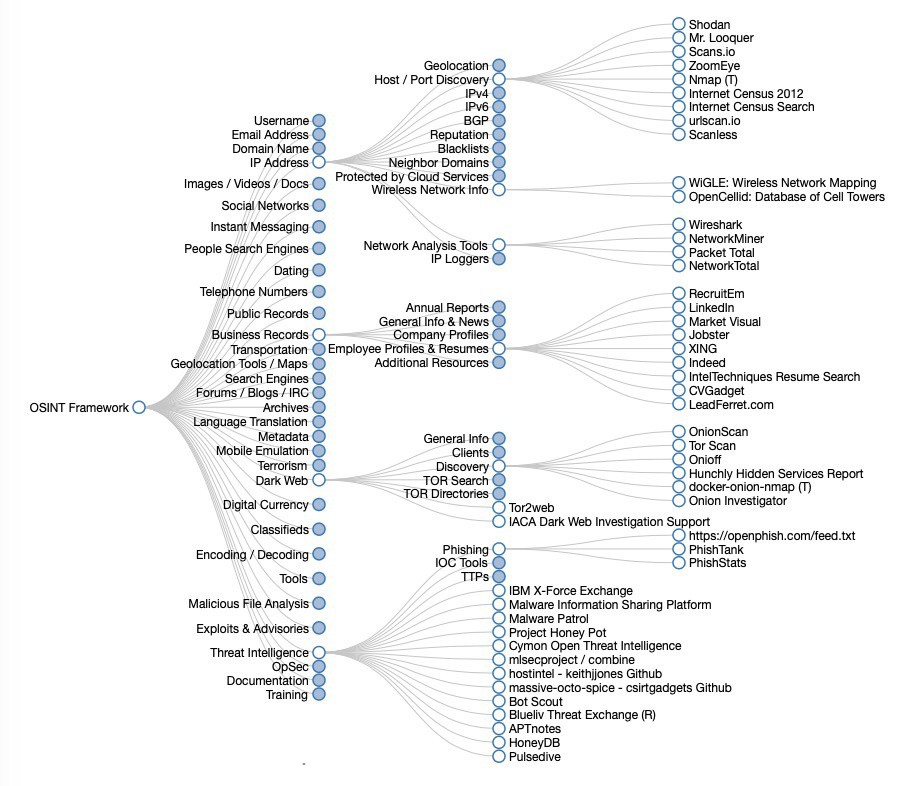

Open Source INTelligence اطلاعاتی است که "از مطالب موجود در دسترس عموم و در فضای آزاد دریافت شده است". در واقع OSINT اطلاعاتی است که بدون مهارت و ابزار تخصصی قابل دستیابی است، به عبارتی منابعی که در دسترس عموم است مانند مطالب روزنامه، فضای مجازی یا ژورنال های علمی، اطلاعات جمع آوری شده از اینترنت، رسانه های جمعی، مجلات و تحقیقات تخصصی، عکس ها و اطلاعات مکانی است. OSINT به نیروی تخصصی انسانی برای هک و بررسی امنیتی برای نفوذ به سیستمها نیاز ندارد و يا از سرقت اطلاعات محرمانه براي دسترسي به داده ها استفاده نمیکند. در واقعOSINT اطلاعاتی است که از منابع غیر طبقهبندی شده گرفته میشود.

در بازه زمانی پس از جنگ جهانی دوم، OSINT کنار گذاشته شد و بجای آن آژانس های اطلاعاتی بر روی دنیای پر زرق و برق و خطرناک HUMINT - هوش انسانی یا جاسوسی و SIGINT سیگنال ها و هوش الکترونیکی تمرکز کردند. اما با ظهور اینترنت و رسانه های اجتماعی و ابزارهای آنلاین که می توانند مقدار زیادی از اطلاعات را غربال کنند ، OSINT اکنون بیش از هر زمان دیگری مطرح شده است.

مهاجمین از OSINT برای شناسایی آسیب پذیریهای فنی و همچنین اهداف انسانی برای حملات فیشینگ و مهندسی اجتماعی استفاده می کنند. در نتیجه، تیم های تست نفوذ قانونی (Red Team) و تیم امنیت از تکنیک های مشابهی برای کشف و رفع نقاط ضعف و آسیبپذیری استفاده می کنند.

اوسینت به تیم های امنیتی کمک می کند تا سرنخ هایی را که افراد را در معرض خطر قرار می دهند و امنیت را به خطر می اندازند ، کشف کنند. مانند استفاده از یک اسکنر آسیب پذیری برای یافتن اشکال در سیستم ها، ابزارهای اوسینت نیز اطلاعات مربوط به اشخاض مانند تاریخ تولد، اعضای خانواده یا حتی سرگرمی هایی را که می تواند به مهاجمان در به خطر انداختن حساب کاربری کمک کند ، جستجو می کنند.

تکنیک های رایج OSINT

هیچ کتاب مرجعی برای OSINT وجود ندارد: اکثر متخصصین تست نفوذ روش های خاص خود را دارند و ابزارهای دلخواه را طراحی و یا استفاده میکنند.

این کار اغلب با شناسایی دستی و خواندن موضوعات مورد نظر، از جمله استفاده از منابع غیرفنی مانند گزارش سالانه سازمان، پرونده های مالی و پوشش خبری مرتبط، و همچنین محتوای وب سایت ها و YouTube و سرویس های مشابه، موتورهای جستجو آغاز می شود. یک مهاجم همچنین از رصد کارکنان سازمان در فضاهای اجتماعی و به ویژه فضاهای اجتماعی تخصصی مانند Linkdin جهت شناخت آسیبپذیریها بهره میبرد.

سطح خطر اطلاعات در فضای مجازی از زبان «تیم مکی، استراتژیست اصلی امنیت در مرکز تحقیقات امنیت سایبری سینوپسیس»: "اگر بتوانم اعضای احتمالی تیم توسعه را شناسایی کنم و آنچه را که آنها در مخازن کد منبع عمومی انجام داده اند ، دیدارهای فنی که در آنها شرکت کرده اند ، پست های وبلاگ آنها شناسایی کنم ، می توانم نمایه ای برای میزان مهارت آنها ایجاد کنم و همچنین درک درستی از انواع اشتباهاتی که احتمالاً مرتکب می شوند داشتهباشم. اگر من بدانم که آنها از نظر زمانی چه اشتباهاتی مرتکب شده اند ، به طور بالقوه می توانم یک حمله هدفمند علیه آن ضعف خاص در کدگذاری آنها ایجاد کنم ... که همه بخشی از مجموعه اطلاعاتی می شود که می توانیم برای تعریف حمله احتمالی استفاده کنیم."

و اگرچه OSINT غالباً با رسانه های اجتماعی و انسان نیز در ارتباط است ، می توان از آن در کنار اسکنرهای امنیتی برای یافتن مشکلات موجود در دارایی های فیزیکی و سیستم های IT ، به عنوان مثال از طریق جستجوی Shodan استفاده کرد.

جیمز دیل، متخصص تست نفوذ و راهبر Red Team در PA میگوید: "سازمان ها به طور بالقوه حملات سایبری علیه خود را از طریق اطلاعاتی که به صورت آنلاین منتشر می کنند، امکان پذیر می نمایند."

رسانه های اجتماعی و OSINT

اگرچه رسانه های آنلاین و موتورهای جستجو OSINT را سریعتر و راحت تر می کنند ، اما رسانه های اجتماعی موثرترین رسانه برای جمع آوری اطلاعات افراد با هدف کلاهبرداری از آنها یا سرقت هویت آنها بوده است.

لوئیز تاگارت ، مدیر تشخیص و پاسخ تهدیدات سایبری در PwC انگلستان میگوید: "تجزیه و تحلیل رسانه های اجتماعی (یا SOCMINT) زیرمجموعه ای از OSINT است، اگرچه محدودیت های حریم خصوصی و کور این محیطها می تواند کمی کار را مختل کند. اما رسانه های اجتماعی میتوانند به مقدار قابل توجهی از اطلاعات در مورد یک شخص یا سازمان را افشا کنند، خواه از طریق یک عکس به ظاهر ساده باشد، که میتواند پاسخ به یک سوال مخفی باشد، یا همکاری برای کسی تبریک تولد بگذارد و به این ترتیب ناخواسته تاریخ تولدی را اعلام کند"

تیم های امنیتی می توانند از رسانه های اجتماعی به عنوان نقطه ورود مهندسی اجتماعی یا نفوذ فیزیکی سایت استفاده کنند. اما وسعت شبکه های اجتماعی ، از جمله تصاویر و ویدئوها ، به این معنی است که به راحتی می تواند اطلاعات مربوط به سیستم های امنیتی و فناوری اطلاعات را به مهاجمین ارائه دهد، اغلب بدون این که کسب و کار متوجه این موضوع شود.

این اطلاعات میتواند بستر انواع حملات از فیزیکی تا فیشینگ و جستجوی فراگیر رمزعبور را فراهم کند.

ابزارهای OSINT

- Ghunt

- Intel Owl

- Shodan

- Social Mapper

- Spiderfoot

- Sublist3r

- theHarvester

- Google dorking

منبع: portswigger.net

مترجم: بهاره جلائی یزدنژاد