مدل ATT&CK در راستای مستندسازی تاکتیکها و تکنیکهای مهاجمان بر اساس مشاهدات تکامل یافته و دنیای واقعی

۱۴۰۰/۰۴/۱۲

مدل ATT&CK در راستای مستندسازی تاکتیکها و تکنیکهای مهاجمان بر اساس مشاهدات تکامل یافته و دنیای واقعی

مدل ATT&CK توسط MITER در سال 2013 ایجاد شد تا تاکتیکها (چگونگی دستیابی) و تکنیکهای مهاجمان (روشهای مهاجمان) را بر اساس مشاهدات تکامل یافته و دنیای واقعی مستند کند.

ATT&CK مخففAdversarial Tactics, Techniques, and Common Knowledge ، در ابتدا به عنوان یک پروژه داخلی آغاز شد، اما به سرعت به یک بازیگر تأثیرگذار در جعبه ابزار پزشک امنیتی تبدیل گردید.

ATT&CK یکی از معتبرترینها در امنیت سایبری است. که برای هر دو تیم نفوذ (تیم قرمز) و تیم دفاع سایبری (تیم آبی) مورد استفاده قرار گرفته و بسیار مفید است.

برای محافظت موثر از یک محیط امنیتی، توسعهی هوشی که رفتار مهاجمان را ردیابی میکند، بسیار مهم است. با مستندسازی تاکتیکها و تکنیکهای مهاجمان، مدافعان میتوانند احتمال محافظت از دارایی های کلیدی را تا حد زیادی بهبود ببخشند. هنگامی که این فرایند به صورت جمعی انجام شود، قدرت یک پایگاه اطلاعاتی دقیق درباره مهاجم بارزتر میشود. MITER ATT&CK به متخصصین امنیتی این امکان را میدهد تا با داشتن کاتالوگ جمعی از حملات، در یک واژگان مشترک همکاری کنند و در مورد محل تخصیص منابع، نحوه مقابله با تهدیدها و نحوه ارزیابی ریسک آگاهانه تصمیم بگیرند.

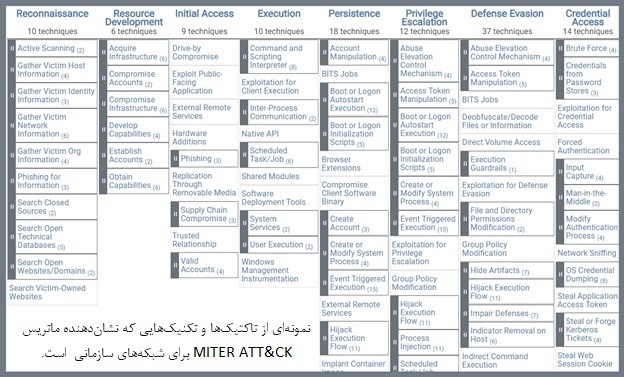

این مدل از ساختارهای ماتریسی استفاده میکند، که شبیه جدول تناوبی است و ماتریسها تکنیکهای هک را همراه با تاکتیکها ارائه میدهند.

ماتریسها به شرح زیر میباشند:

- PRE-ATT&CK Matrix: یک مجموعه “پیش از حمله” است و شامل تکنیکهایی است که برای شناسایی، تعیین هویت هدف و برنامهریزی حمله استفاده میشود.

- Windows: شامل تکنیکهایی است که برای هک کردن تمام انواع ویندوز استفاده میشود.

- Linux: شامل تکنیکهایی است که برای هک کردن همه انواع لینوکس استفاده میشود.

- MacOS: شامل تکنیکهایی است که برای هک MacOS استفاده میشود.

- Mobile ATT&CK matrix: شامل تکنیکهایی است که برای حمله به دستگاههای تلفن همراه استفاده میشود.

ماتریس Enterprise ATT & CK مجموعهای فوق العاده از ماتریسهای Windows، MacOS و Linux است. حدودا، 245 تکنیک در مدل Enterprise وجود دارد.

MITREدستهبندی TOP Level خود را "تاکتیک" مینامد. هر ستون تحت یک تاکتیک شامل لیستی از" تکنیک "است که هدفش دستیابی به آن تاکتیک است. تیم قرمز بسته به شرایط تکنیکهای ATT & CK از تاکتیکهای مختلف در زمانهای مختلف سناریو را استفاده میکند.

هر ستون از ماتریسها (تاکتیکها ) به صورت زیر تعریف میشوند:

- Initial Access: تکنیکهایی که از بردارهای مختلف ورودی برای بدست آوردن جایگاه اولیه خود در یک شبکه استفاده میکنند.

- Execution: تکنیکهایی که منجر به اجرای کد کنترل شده توسط دشمن بر روی یک سیستم محلی یا راه دور میشوند.

- Persistence: تکنیکهایی که مهاجمان برای ادامه دسترسی به سیستمها در هنگام شروع مجدد، تغییر اعتبارنامه و سایر وقفههایی که میتواند دسترسی آنها را قطع کند، استفاده میکنند.

- Privilege Escalation: تکنیکهایی که مهاجمان برای به دست آوردن مجوزها و دسترسیهای سطح بالاتر در یک سیستم یا شبکه استفاده میکنند.

- Defense Evasion: تکنیکهایی که مهاجمان برای جلوگیری از شناسایی خود استفاده میکنند.

- Credential Access: تکنیکهای سرقت اطلاعات کاربری مانند نام حساب و گذرواژه.

- Discovery: تکنیکهایی که یک مهاجم ممکن است برای کسب دانش در مورد سیستم و شبکه داخلی استفاده کند.

- Lateral Movement: تکنیکهایی که دشمنان برای ورود و کنترل سیستمهای از راه دور در شبکه استفاده میکنند.

- Collection: تکنیکهایی که ممکن است دشمنان برای جمعآوری اطلاعات استفاده کنند و اطلاعات منابعی که برای پیگیری اهداف دشمن مرتبط است.

- Exfiltration: تکنیکهایی که ممکن است دشمنان برای سرقت اطلاعات از شبکه شما استفاده کنند.

- Command and Control: تکنیکهایی که دشمنان ممکن است برای ارتباط با سیستمهای تحت کنترل خود در یک شبکه قربانی استفاده کنند.

- Impact: تکنیکهایی که دشمنان برای دستکاری در دسترس بودن یا به خطر انداختن یکپارچگی با دستکاری فرآیندهای تجاری و عملیاتی استفاده میکنند.

یک سناریوی ATT&CK میتواند با تکنیک Hardware Addition از دسته تاکتیک Initial Access شروع شود، سپس از طریق تکنیک Bypass User Account Control، از دسته تاکتیکهای Privilege Escalation عبور کرده و برای اجرای PowerShell به تاکتیک Execution بازگردد.برای استفاده بهتر از ATT&CK، تیم قرمز یک استراتژی را برای پیوند دادن چندین تکنیک از ستونهای مختلف برای آزمایش دفاع از هدف خود ایجاد می کند. تیم آبی (مدافعان) برای مقابله با استراتژی تیم قرمز، باید تاکتیکها و تکنیکها را درک کند. این یک بازی شطرنج است، اما شوالیهها و... اینجا تکنیکهای ATT&CK هستند. هر طرف باید حرکات مشخصی انجام دهد، ضد حمله کند، یک دفاع ایجاد کند و تکنیکهای بعدی بازی را پیشبینی کند.

-

به عنوان مثال، یک استراتژی تیم قرمز ممکن است چیزی شبیه به لیست شمارهگذاری شده در زیر باشد.

- تیم قرمز با استفاده از Replication Through Removable Media هدف را با بدافزار آلوده میکند.

- با بدافزار موجود، مهاجمان به رایانهای در شبکه دسترسی پیدا میکنند و از PowerShell برای جستجوی دسترسی سطح بالاتر استفاده میکنند.

- وقتی تیم سرخ یک هدف با دسترسی سطح بالا را پیدا کرد، از Exploitation for Privilege Escalation برای دسترسی به حساب استفاده میکند.

- با دسترسی به یک حساب دسترسی سطح بالا، مهاجم ازRemote Desktop Protocol برای دسترسی به سایر ماشینهای شبکه برای یافتن دادهها برای سرقت استفاده میکند.

- تیم سرخ اطلاعات را به سمت پایگاه خود جمعآوری میکند. آنها میتوانند با استفاده از فشردهسازی دادهها، پروندههای حساس را جمعآوری کرده و سپس دادهها را با استفاده از تکنیک Exfiltration Over Alternative Protocol به پایگاه خود منتقل کنند.برای مقابله با سناریوی نمونه ما، تیم آبی باید بتواند فایل دسترسی به removable mediaیا بدافزاری را که مهاجم مستقر میکند، شناسایی نماید. آنها باید PowerShell execution را تشخیص دهند و بدانند که فقط یکadmin نیست که کارهای قانونی انجام می دهد. تیم آبی همچنین دسترسی دزدیده شده به حساب دسترسی سطح بالا برای جمعآوری دادههای حساس، را تشخیص دهد. بدست آوردن و همبستگی این تکنیکها در اکثر سیستمهای نظارتی دشوار است. تیم قرمز معمولاً درست مانند هکرهای واقعی در ردههای بالاتر قرار میگیرد.

مزایای ATT&CK برای تیمهای قرمز

-

یکی دیگر از منابع عالی برای تیم قرمز در ATT&CK، Group Directory است. دایرکتوری گروه لیستی از گروههای هکری شناخته شده به همراه لیستی از ابزارها و تکنیکهایی است که برای نفوذ به اهداف خود استفاده کردهاند.

به عنوان مثال، ورودی گروه Rancor لیستی از تکنیکهایی را که در حمله خود استفاده کردهاند ذکر میکند: Command-Line Interface, Remote File Copy, Scheduled Task و ... . در کنار هر تکنیک، شرح کوتاهی از نحوه استفاده گروه رنکور از این تکنیک، همچنین لیستی از نرمافزارهایی که آنها استفاده کردهاند وجود دارد.

با استفاده از فهرست گروهها، تیمهای قرمز نیازمند ایجاد دهها سناریو مختلف در دنیای واقعی هستند.

ATT&CK یکی از کاملترین و قطعیترین منابع تکنیکهای هک موجود است. MITERو سایر توسعهدهندگان شخص ثالث به طور مرتب ATT&CK را با جدیدترین و بهترین تکنیکهای هک که هکرها و محققان امنیتی کشف میکنند ، بهروز میکند.

گردآورنده: سیده سمانه سجادی